SSLとは?SSLについて図解でわかりやすく解説します

総務省「2018年通信利用動向調査」によると

- メール利用・・・80.2%

- SNS利用・・・54.7%

- 商品・サービスの購入・・・49.1%

の利用目的でインターネットが利用されています。

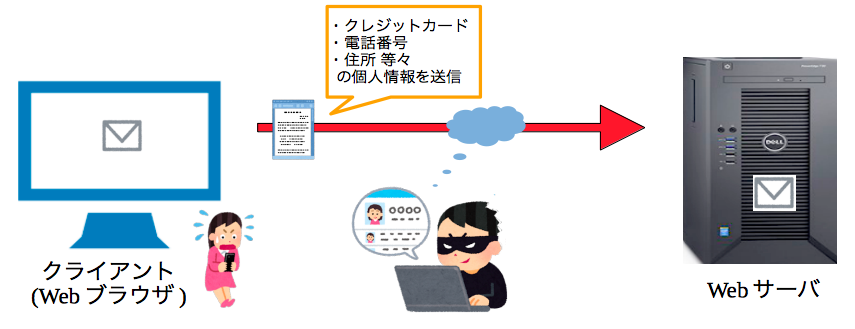

インターネット通信は、インターネットに接続出来る環境さえあれば、利用可能で便利ですが、悪意ある第三者により通信の中身を盗聴される等々のインターネットセキュリティリスクもあります。

この記事では、

- インターネット通信のセキュリティリスク

- インターネット通信を暗号化するSSL通信

それぞれについて説明していきます。

インターネット通信のセキュリティリスク

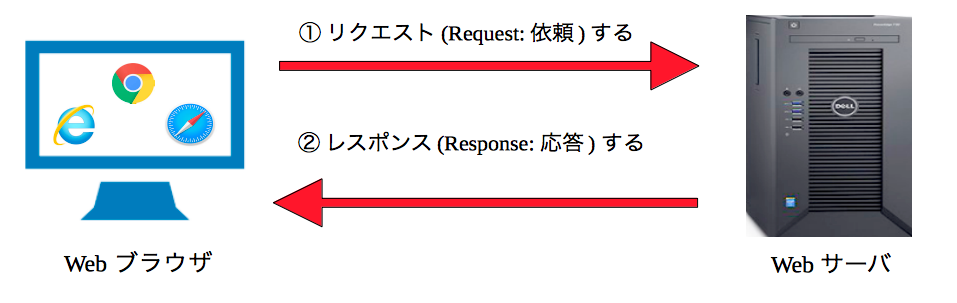

インターネットへのアクセスの際、

- Google Chrome

- Safari

- Internet Explorer 等々

のWebブラウザを利用して

- 情報の検索

- 商品・サービスの購入

- Webメールの送受信

を行っています。

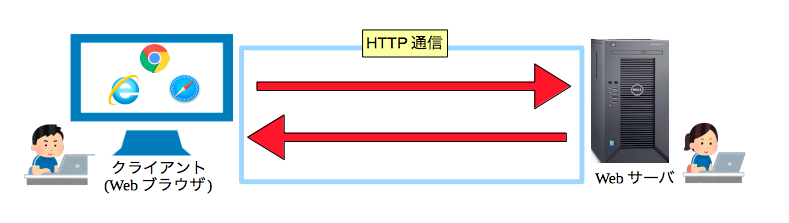

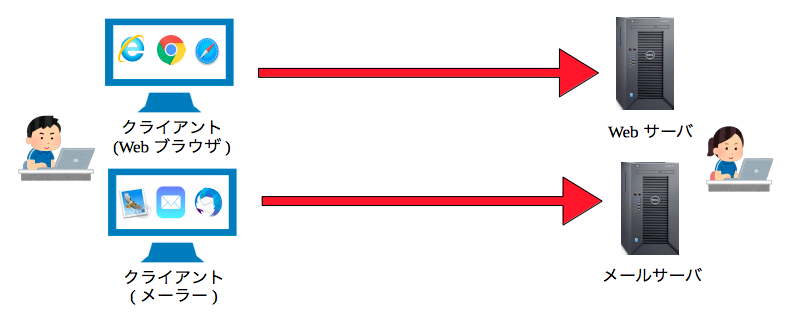

この、

- Webブラウザ(クライアント)

- Webサーバ(サーバ)

両者間でのインターネット通信は、HTTP(HyperText Transfer Protocol)という仕組み(プロトコル)で通信が行われており、HTTPの仕組みには、インターネット・セキュリティリスクである

- なりすまし

- 改竄(かいざん)

- 盗聴

を防止する機能がありません。

インターネットの利用は物理的・時間的コストが省かれるという大きなメリットがある一方で、インターネットに繋がる機能さえ備えていれば、誰でも

- オンラインショッピングで登録する際の個人情報

- ネット銀行で口座開設の際の個人情報

- ネット証券で取引する際の個人資産 等々

を不正に取得・利用出来るというインターネット・セキュリティリスクがある為、個人情報流出等々のセキュリティ面での不安があります。

そこで、インターネット・セキュリティリスクの被害を受けないために、

- クライアント・サーバ間

- ユーザー間

での通信を暗号化する事で必要になってきます。

セキュリティリスク

具体的なインターネット通信セキュリティリスクには、

- なりすまし

- 改竄(かいざん)

- 盗聴

- 事後否認

が列挙されます。

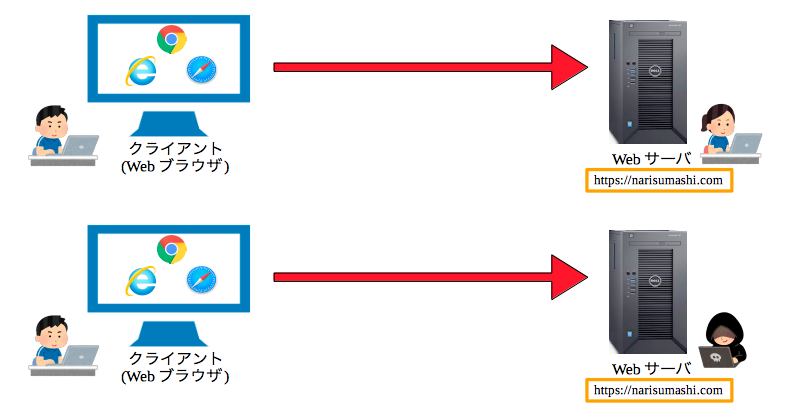

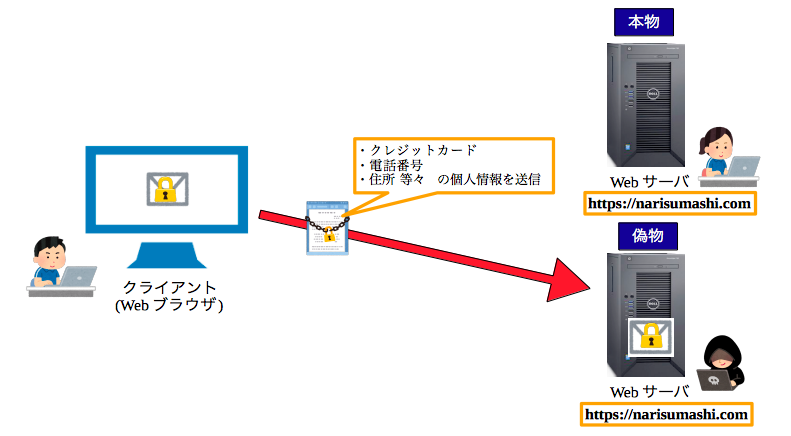

なりすまし

「フィッシング詐欺」と呼ばれる不正行為を聞いた事はありませんか。

「フィッシング詐欺」とは、

- 有名な金融会社

- Amazon、楽天等々のECサイト

を装い、電子メールをユーザに送り付け、正規サイトと変わらない質の偽物Webサイトに誘導し

- 電話番号、住所

- クレジットカード番号 等々

の個人情報を不正に入手しようとする詐欺のことを指します。

他人の業者に装い、様々な不正行為を行うことを「なりすまし」といいます。

「なりすまし」の一つである「フィッシング詐欺」は、情報送信者が「本物」と同様のURLを使用している事が多く、「本物」かどうかを見極める事は非常に難しいです。

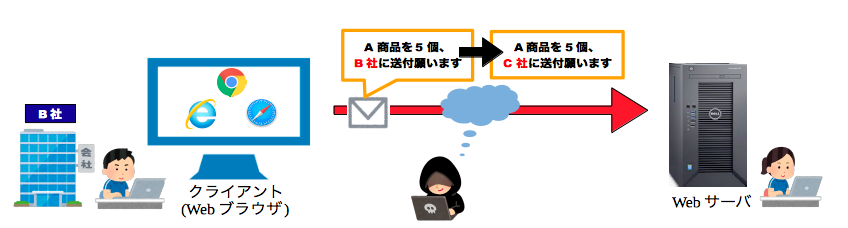

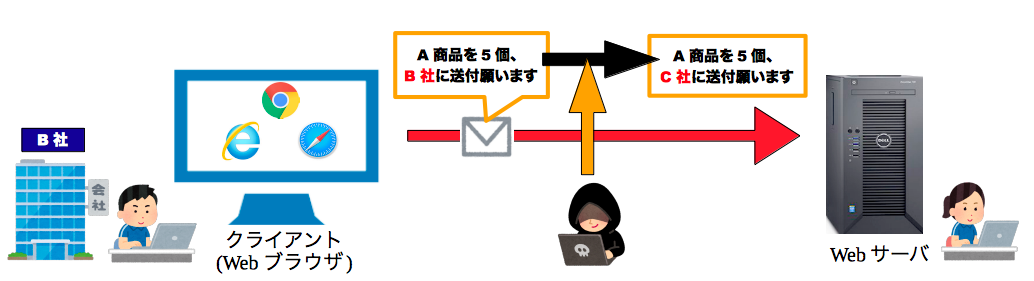

改竄

例えば、B社の社員が、仕入先へ「A商品をB社に5個送ってください」という発注書のメールを出すとします。

このメールの送信の際に、悪意ある第三者によって内容が途中で書き換えられ、「A商品をC社に5個送ってください」と改竄されていても、仕入先は、何も疑うことなくC社に商品を送ってしまう可能性があります。

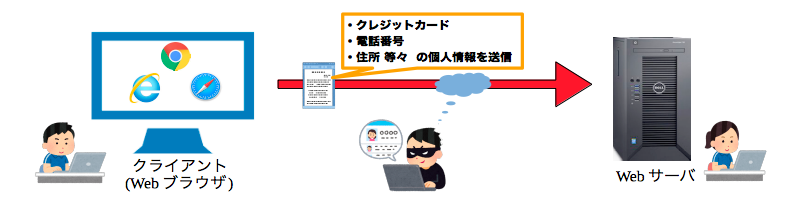

盗聴

- メーラー

- Webブラウザ 等々

を使ったインターネット通信は多くのサーバーを経由し、様々な通信経路を辿って届けられます。

その為、インターネット通信に関してある程度の技術をもった人であれば、誰にも知られずインターネット通信の中身を覗き見ることが可能です。

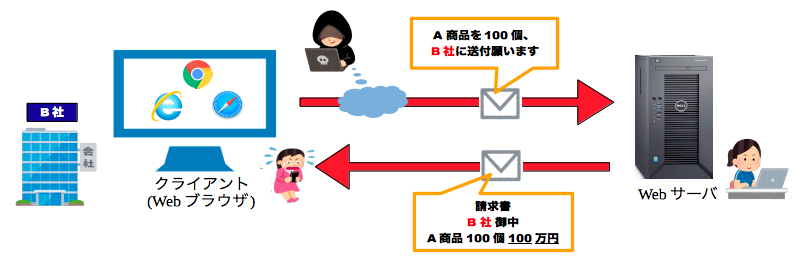

事後否認

「事後否認」とは、インターネット通信の当事者が、

- 情報をやりとりした事実を否定

- 内容が改竄されていると主張

することを言います。

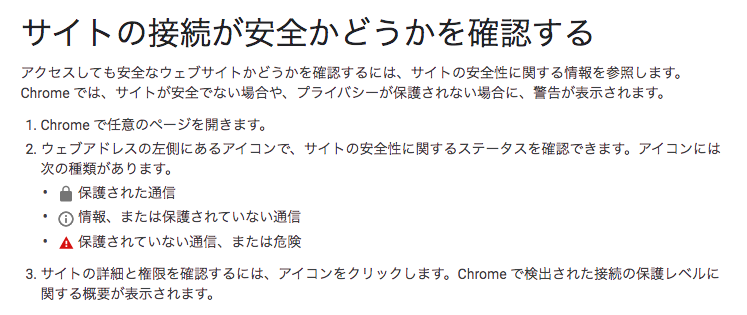

セキュリティリスク対策

インターネット通信のセキュリティリスク対策に一番大事なのは、インターネット通信のセキュリティに関する意識を高める事です。

インターネット通信のセキュリティに関する意識というのは、インターネット被害を経験しないと高まるものではありませんが、

- 個人情報の流出

- ウイルス感染

- サイバー攻撃の標的

- ランサムウェアによる被害

- なりすましの被害 等々

にあってからセキュリティリスク対策するようでは遅きに失します。

被害に遭う前に、個人でも出来る

- セキュリティソフトの利用

- 通信相手が「なりすまし」ではないかチェック

のセキュリティリスク対策を講じることが大事になります。

インターネット通信を暗号化するSSL通信

インターネット・セキュリティ・リスク対策をしないまま、インターネット上で

- メールのやりとり

- オンラインショッピングサイトへの会員登録

をした場合、悪意ある第三者により通信の中身を盗聴される可能性もあります。

それらを防止するためには、

- Webブラウザ(クライアント)

- Webサーバ(サーバ)

両者間の通信をSSL通信というインターネット通信を暗号化して送受信する仕組み(プロトコル)を利用する事で、悪意ある第三者からの盗聴を防ぐ事が出来ます。

SSLとは「Secure Socket Layer(安全ソケット層)」の略で、

- WebブラウザとWebサーバ

- メーラーとメールサーバ 等々

のインターネット上での通信を暗号化して送受信する仕組み(プロトコル)です

SSL通信の特徴として

- 通信内容の暗号化

- 通信対象の真正性

- 改竄検知

これらの機能があります。

通信内容の暗号化

「通信内容の暗号化」は、インターネット通信リスクの「盗聴」を回避する機能です。

- Amazon、楽天等々のECサイトでのオンラインショッピング

- メーラーからのメール送受信 等々

の際に、

- Webブラウザ(クライアント)➡︎ Webサーバ

- メーラー(クライアント)➡︎ メールサーバ

クライアント・サーバ間で通信データをやりとりします。

この通信データを第三者が「盗聴」しても内容が分からないようにする為、通信データを暗号化する必要があります。

通信対象の真正性

「通信対象の真正性」は、インターネット通信リスクの「なりすまし」を回避する機能です。

暗号化通信により、通信内容はクライアント・サーバ以外の第三者には解読出来ません。

しかし、暗号化通信が正しく行われていても、第三者に情報が洩れる場合があります。

そのひとつが、インターネット通信リスクの「なりすまし」です。

「なりすまし」の一つである「フィッシング詐欺」は、情報送信者が「本物」と同様のURLを使用している事が多く、「本物」かどうかを見極める事は非常に難しいです。

正規サイトを装っている「フィッシング詐欺」サイトを正規サイトだと思い込み、個人情報を送信してしまい、意図していない相手に渡すことによって個人情報が第三者に漏洩してしてしまいます。

そこで、SSLサーバ証明書に含まれる所有者情報を利用して「通信対象の真正性」を確認します。

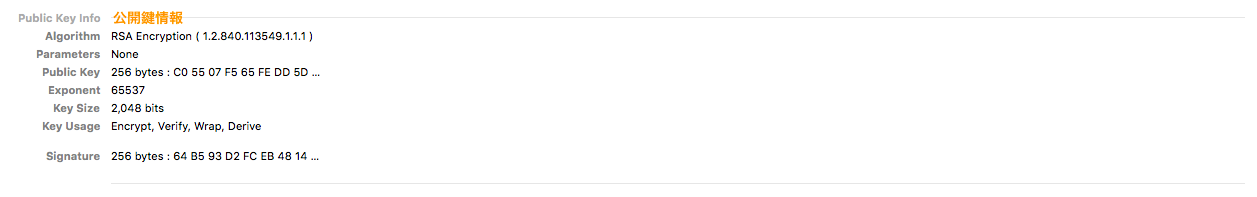

SSL証明書の内容

SSL証明書の中身は、

- 公開鍵の情報

- コモンネーム

- 公開鍵の所有者情報

- 所有者を証明した認証局の情報

- 証明書の有効期限

- 証明書のシリアル番号

- 証明書の失効リスト参照先 等々

これらの情報が含まれています。

公開鍵に関する記事はこちら

認証局・・・SSL証明書の発行は、認証局(CA : Certification Authority)と呼ばれる第三者機関によって審査・認証されます。

以下、代表的な認証局を列挙します。

| 運営会社 | 設立日 | 資本金 | |

|---|---|---|---|

| Digicert | デジサート・ ジャパン 合同会社 | 1996年2月 | 1億円 |

| GeoTrust |

|||

| Cybertrust | サイバートラスト 株式会社 | 2000年6月 | 5億4,016万円 |

| GlobalSign | GMO グローバルサイン 株式会社 | 2003年4月 | 3億5,664万円 |

| comodo | 株式会社 コモドジャパン | 2008年2月 | 1,000万円 |

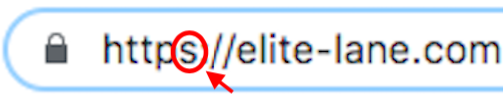

実際のSSL証明書の確認

URL欄の鍵マークをクリックすると、SSL証明書の詳細を見ることができます。

URLはWebブラウザの上部に設置されています。

URL欄の鍵マークをクリック後、「Certificate(Valid) : 証明書(有効)」の部分をクリックします。

SSL証明書の中には、

- 申請者

- 発行者

- 公開鍵情報 等々

これらの情報が記載されています。

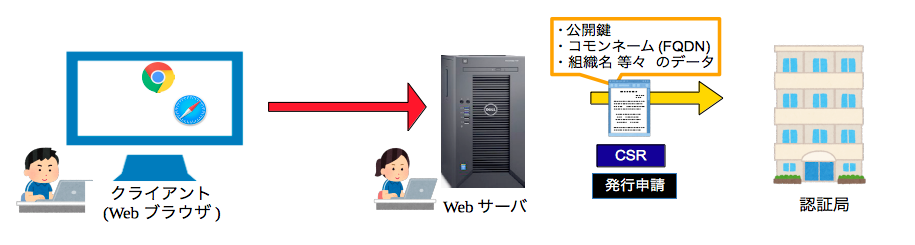

SSL証明書発行の仕組み

SSL証明書発行の流れは

- Webサイト運営組織による秘密鍵の生成

- Webサイト運営組織による秘密鍵を使ったCSRの生成

- Webサイト運営組織から認証局へSSLサーバー証明書の発行申請

- 認証局によるWebサイト運営組織の審査

- 認証局からWebサイト運営組織へSSLサーバー証明書の発行

という流れになります。

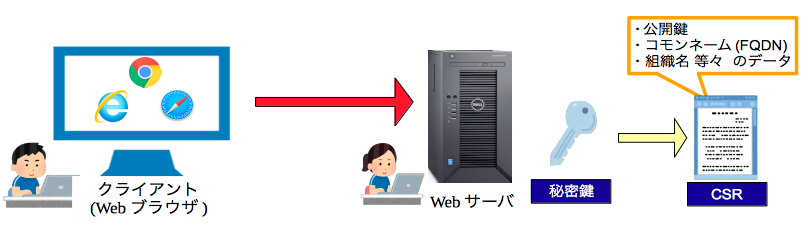

秘密鍵の生成

秘密鍵はサーバ内で乱数を使って生成します。

秘密鍵は

- 認証局で保管するものではない

- 一度失くしてしまうと再発行が出来ない

- 再作成も出来ない

その為、取扱いに十分注意する必要があります。

秘密鍵に関する記事はこちら

CSRの生成

秘密鍵を用いてCSRを生成します。

CSRとは「Certificate Signing Request」の略で、SSL証明書発行に必要なテキストデータです。

秘密鍵作成時に生成するデータで、

- 公開鍵

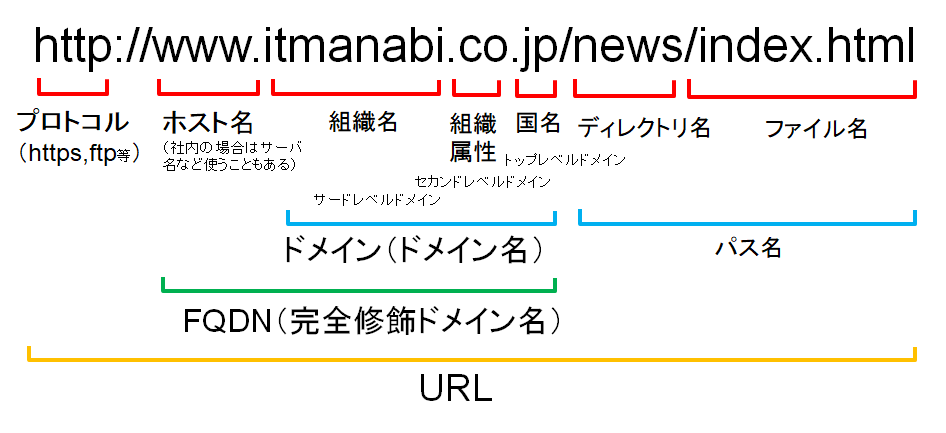

- コモンネーム(FQDN)

- 組織名 等々

が含まれています。

SSL通信が行われる際、

- SSL証明書のコモンネーム

- サーバに設定されているFQDN

が一致しているか比較します。

一致している場合に限り、SSL通信を開始することができます。

SSLサーバ証明書の申請

SSL証明書の発行の為、秘密鍵を用いて生成したCSRを認証局に提出・発行申請します。

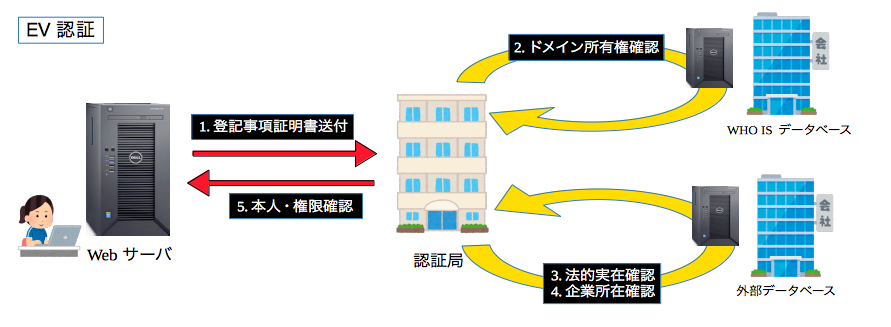

認証局審査

認証局は

- 提供されたCSR

- 申し込み情報

を元に内容を精査してSSL証明書を発行します。

SSL証明書・認証レベル

SSL証明書は、認証レベルにより

- ドメイン認証

- 企業認証

- EV認証

の三つに分けられます。

| DV | OV | EV | |

|---|---|---|---|

| 名称 | Domain Validation | Organization Validation | Extended Validation |

| 認証型 | ドメイン認証型 | 企業認証型 | EV認証型 |

| 証明事項 | ・ドメイン所有権 | ・ドメイン所有権 ・運営元の法的実在性 | ・ドメイン所有権 ・運営元の法的実在性 ・企業の所在地認証 |

| 対象 | ・個人 ・法人 | ・法人 | ・法人 |

| 暗号化通信 | ◯ | ◯ | ◯ |

| ドメイン名の 所有権確認 | ◯ | ◯ | ◯ |

| 組織の 実在性確認 | ✖️ | ◯ | ◯ |

| フィッシング 詐欺対策 | ✖️ | ◯ | ◯ |

| 認証レベル | 最低位 | 中位 | 最高位 |

| 最適サイト例 | ・個人事業主のサイト ・ブログ | ・ECサイト ・ログイン型の会員制サイト | ・ECサイト ・インターネット銀行 ・インターネット証券 ・仮想通貨取引所 |

SSL証明書の発行

認証局による認証審査後、Webサイト運営組織に対してSSL証明書が発行されます。

改竄検知

「改竄検知」は、インターネット通信リスクの「改竄」を回避する機能です。

具体的には、送信者は

- データ本文を共通鍵を使ってMAC値を作成

MAC値・・・Message Authentication Code の略

- MAC値をハッシュ関数によってハッシュ値に変換

- ハッシュ値を送付

受信者は、送信者から送付されたハッシュ値を共通鍵を利用してMAC値を計算します。

- 受信者が計算したMAC値

- 送信者から送られてきたMAC値

これらの値が一致していれば、 データ本文は改竄されていないと見なされます。

共通鍵に関する記事はこちら

ハッシュ関数に関する記事はこちら

SSL通信の仕組み

SSL通信は、

- 共通鍵暗号方式

- 公開鍵暗号方式

2つの暗号方式を組み合わせて安全な接続を確立します。

共通鍵暗号方式と公開鍵暗号方式に関する記事はこちら

SSL通信リクエスト

- Webブラウザ

- メーラー 等々

のクライアントからサーバに対して、SSL通信の接続リクエストを行います。

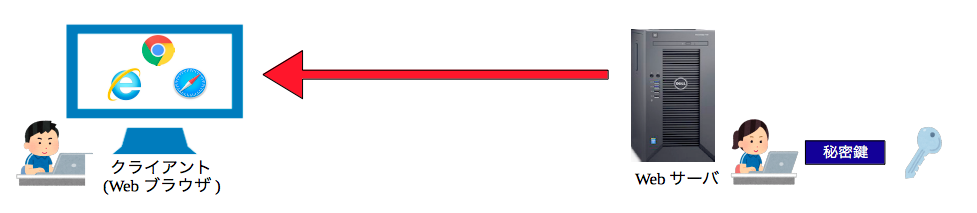

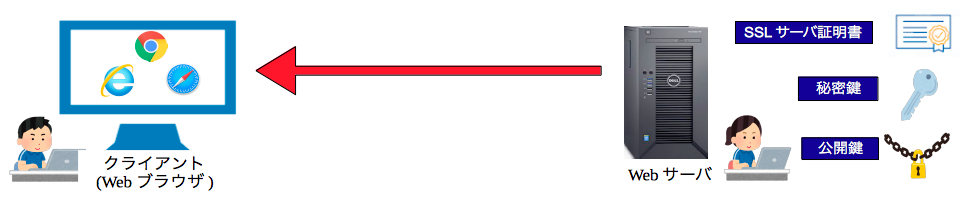

SSLサーバ証明書・秘密鍵・公開鍵

サーバ側では、クライアントからのSSL通信の接続リクエストに備えて

- SSLサーバ証明書

- 秘密鍵

- 公開鍵

が用意されています。

SSLサーバ証明書・公開鍵の送付

サーバからクライアントへ

- SSLサーバ証明書

- 公開鍵

を送付します。

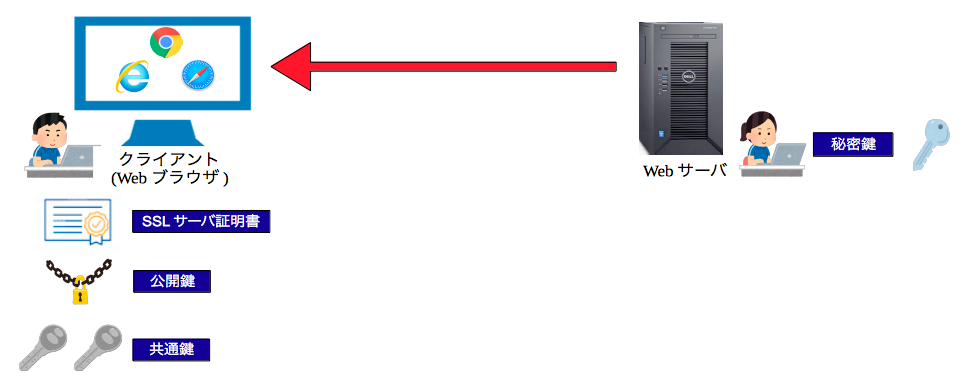

共通鍵の生成

クライアントは、

- 受け取ったSSLサーバー証明書のルート証明書

- Webブラウザに登録されているルート証明書

を照合します。

安全なWebサイトであることが確認できたら、クライアントは共通鍵を生成します。

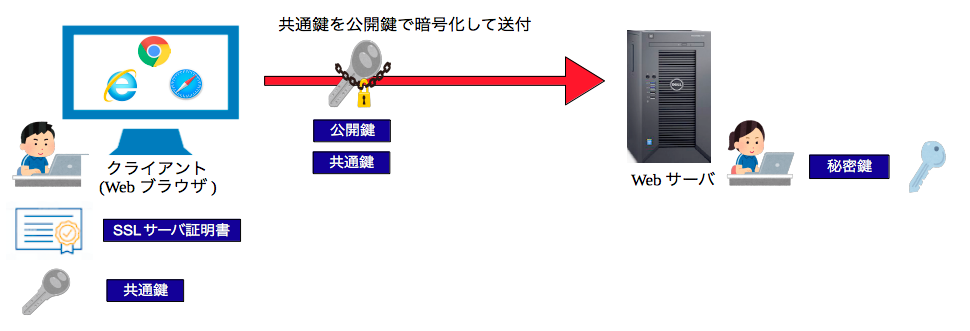

共通鍵を暗号化

公開鍵を使って共通鍵を暗号化し、サーバに送付します。

共通鍵を復号化

秘密鍵を使って共通鍵を復号化し、SSL通信接続を確立します。

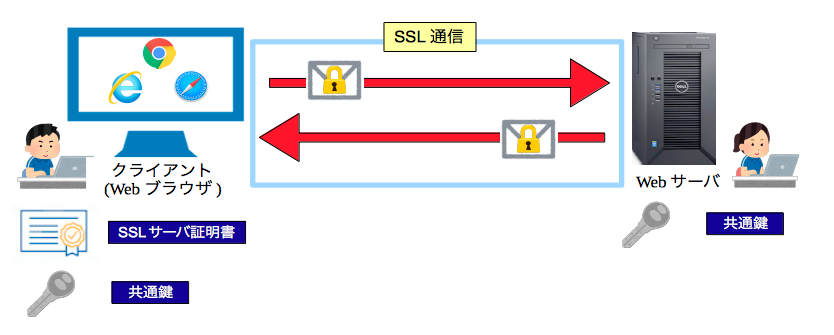

SSL通信の確立

SSL通信では、

- 共通鍵を公開鍵暗号方式によって受渡し

- 共通鍵暗号方式で暗号通信

という流れが、SSL通信での接続確立になります。

以上が、

- インターネット通信のセキュリティリスク

- インターネット通信を暗号化するSSL通信

それぞれの説明になります。

コメント